wololo.netで、PS5が採用しているAMDのCPUに脆弱性が見つかり、これがPS5ハックに繫がる可能性があると伝えていました。

PS5はブラウザを搭載していないために、近年のハックの入り口(エントリーポイント)となるWebkit exploitが簡単に利用できないことからノウハウが生かせず、現時点でのソフトウェアハックは進んでいません。

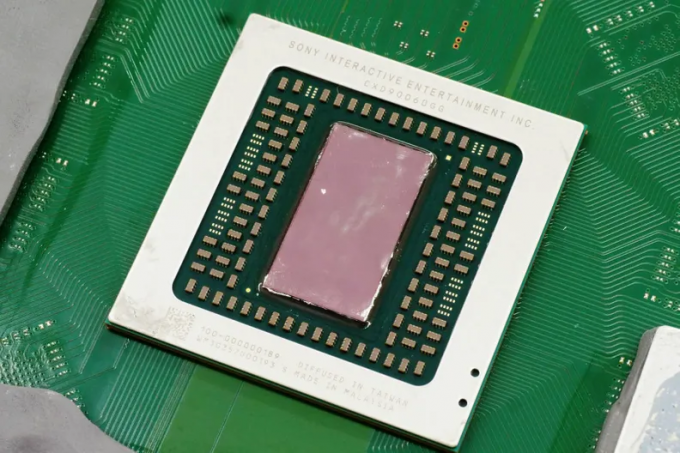

そんな折、セキュリティー研究者のRobert Buhren氏とJean Pierre Seifert氏が AMDのZENシリーズ(Zen1、Zen2、Zen3)のセキュアブート処理を行うプロセッサに対するハードウェア攻撃についての脆弱性情報を公開しました。PS5はZen2ベースとなっているため、この脆弱性の影響を受ける可能性があります。

脆弱性は「電圧フォールトインジェクション攻撃」によりAMDのプロセッサでカスタムコードを実行できてしまうというものです。実際Robert Buhren氏とJean Pierre Seifert氏はカスタムコードをペイロードとしてAMDプロセッサで実行できることを確認し、サンプルコードを amd-sp-glitchとしてGitHubで公開しました。

「フォールトインジェクション攻撃」は日本語では故障利用攻撃と呼ばれるもので、プロセッサの電圧を一瞬だけ下げることで誤動作を引き起こすというものです。

公開されたサンプルコードにある、実際実験に使ったペイロードは

・hello-worldペイロード: Hello Worldを表示するペイロード

・get-secret-fusesペイロード: シークレットヒューズを読み込み、SPIバスを通じてヒューズを書き込むペイロード

・dump-sramペイロード: ROMのブートローダを実行後のSRAMの状態をダンプするペイロード

・decrypt-ikekペイロード: BIOSイメージからIKEKをロードし、復号してダンプを行うペイロード

の4種類で、技術的なことは分かりませんがハックに使えそうな情報が並んでいることは分かります。

この脆弱性はPS5をターゲットとしたものではなく、一般的なAMDプロセッサについての報告ですので必ずしもPS5のハックに繫がることが確約できているものではありませんが、この情報が公開されたことでPS5シーンがハードウェアハックの側面から動き出すことは容易に想像ができます。ソフトウェアではなくハードウェアに関連するものなので、今までとは違うメンバーによる報告が今後出てくるかもしれません。

ハードウェアの脆弱性であるため、アップデートによる対策が困難(Nintendo SwitchのFusée Geléeと同じで、対策を講じたAMDプロセッサ自体に載せ替えたPS5新モデルが必要)です。現在販売されているPS5がすべて脆弱性の影響を受ける対象になるかもしれません。一方で、AMDプロセッサの動作電圧をごく短時間変更して誤動作させ、実行するペイロードをプロセッサに送り込むという内容から一般ユーザーが手持ちの機材で簡単に扱えるものにはならないことも確かです。

この脆弱性についてはACM CCS 2021というコンピュータ通信セキュリティのイベント(2021年は11月15日から19日までオンラインで開催)で発表されます。