●任天堂が、令和6年能登半島地震により被災した修理可能な任天堂製品を保証書の有無を問わず災害救助法の適用から6か月(7月1日まで)無償にすると発表していました。着払いで送るので、完全無料です。日本赤十字社を通じて、義援金5,000万円の寄付も行います。神対応ですね。同等の額をキックバック受けて懐に入れる国会議員いましたけど。

令和6年能登半島地震により被害を受けられました皆様に、心よりお見舞い申し上げます。…

— 任天堂株式会社(企業広報・IR) (@NintendoCoLtd) January 16, 2024

●PlayStation.Blogで、PlayStation 5の新モデル向けカバー「ミッドナイト ブラック」を2月21日(水)より日本国内において7,480円(税込)にて発売すると発表していました。

PS5®新モデル向けカバー「ミッドナイト ブラック」を2月21日(水)より発売!

1月26日(金)発売の「ディープ アース コレクション」3色は予約受付中!詳しくはこちら⇒ https://t.co/HmofxIw99R pic.twitter.com/7baBlq7mUw

— プレイステーション公式 (@PlayStation_jp) January 16, 2024

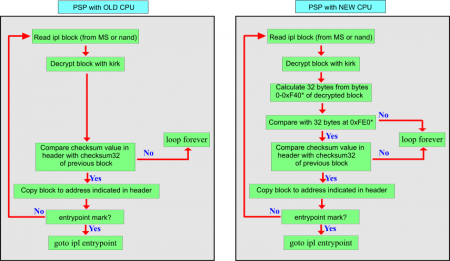

●PSX-Placeで、zecoxao氏がPSPで暗号化を担うというPSPのKirk ROMが完全にダンプされたことを伝えていました。PSPのセーブデータ暗号化解除などはPSP本体でしかできませんでしたが、暗号化を担うプロセッサがダンプされ解析されるとPCだけでPSPの暗号化や復号化が可能になるはずです。

●GitHubで、sinajet氏がダンプしたPS5ゲームの情報をparam.jasonから読み取り表示することかできるWindows向けユーティリティPS5-Game-Info 0.92Bをリリースしていました。アプリでのフォルダアイコン表示の不具合修正が変更点です。

●GitHubで、cy33hc氏がPS4をFTP、SMB、WebDAVサーバーに接続してファイル転送を行うことができるクライアントアプリケーションPS4 ezRemote Client v1.12をリリースしていました。パスワード保護されたzipファイルのサポートなどが変更点です。

●GitHubで、 Yoti氏が起動させるだけでPSPの基板確認ができるユーティリティpspIdent v2.0をリリースしていました。version.txtファイルを画面に表示できるようにしたことなどが変更点です。

●GitHubで、Yoti氏がPSPのIDPSをダンプすることができるユーティリティPSP IDPS Dumper v1.0をリリースしていました。また、VitaのePSP向けのPSV IDPS Dumper v0.9もリリースされています。

●GitHubで、JoseAaronLopezGarcia(Acid_Snake)氏がPSPのFlashメモリをダンプすることができるユーティリティUniversal-Flash-Dumper r0(Version 1.0)をリリースしていました。

●GitHubで、JoseAaronLopezGarcia(Acid_Snake)氏がPS VitaのePSP向けカスタムファームウェアARK(eCFW ARK)をPSPに移植したARK-4 v1705451847などをリリースしていました。

●GitHubで、J-D-K氏がNintendo Switchのアカウントのアバターを上書きすることで入れ替えることができるユーティリティAvatool 2.1.0をリリースしていました。JKSVの最新メニューコードバリエーションを使用してクラッシュを防ぐようにしたことなどが変更点です。

●GBATempで、サービスが終了したNintendo Wiiのコンテンツをダウンロードする公式サービスWii ShopのリバイバルサービスRiiShopのパブブリックベータが公開されたことを伝えていました。

●GitHubで、RocketRobz氏がCFWのニンテンドー3DSやFlashcartを利用したニンテンドーDSでDS/DSiのバックアップROMファイルやHomebrewを起動することができるユーティリティnds-bootstrap v1.2.0とnds-bootstrap v1.2.1をリリースしていました。12種のDSiウェアをDS/DS Liteでプレイできるようにしたことなどが変更点です。

●GitHubで、RocketRobz氏がDS/DSi/3DS/2DS向けのオープンソースメニューTWiLightMenu++ v26.5.1をリリースしていました。TWiLightMenu++起動にhiyaCFWを使う場合Unlaunchを起動しないようにしたことなどが変更点です。

●GitHubで、xzn氏がnew3DSの画面をリモートプレイの形でPCやXboxやWii Uなどのビューアで表示させることができるNTR streamer for N3DS(ntr-hr v3.6-modded-20240115)、NTR streamer for N3DS(ntr-hr v3.6-modded-20240116)、NTR streamer for N3DS(ntr-hr v3.6-modded-20240116-2)、NTR streamer for N3DS(ntr-hr v3.6-modded-20240116-3)をリリースしていました。チートプラグインがクラッシュする不具合の修正などが変更点です。

●GitHubで、CemuチームがニンテンドーWii Uの市販ゲームのバックアップを起動することができるWindows/Linux/macOS向けのWii UエミュレータCemu 2.0-65 (Experimental)をリリースしていました。

●X(旧ツイッター)で、NXTeam Studiosがゲームの互換性を向上させたAndroid向けのNintendo SwitchエミュレーEgg NS Emulator 5.0をリリースしていまGoogle Playではなく直接配布です。

🗣The EggNS era of 5.0 arrived!!!

More optimiztions are preparing🫣

🧤🐣🌟Welcome back to EggNSEggNS🖇:https://t.co/P40l9DV7Te#EggNS #Emulator #Nintendo #nintendoswitch pic.twitter.com/1Qlln9KOP0

— Egg NS Emulator (@EmulatorNs) January 16, 2024

●Dean氏が、PS3/Linux/macOS/AndroidなどのデバイスをホームシアターにすることができるユーティリティMovianの非公式MovianM7-7.0.13をリリースしていました。DRM7インストールバージョン検出に対応したことなどが変更点です。

●GitHubで、Nintendo Switchエミュレータyuzu開発チームがyuzuのAndroid版 yuzu-android-194とyuzu-android-195をリリースしていました。

●GitHubで、streetpea氏がマルチシステム向けのオープンソースPS4リモートプレイクライアントChiakiをSteam Deckに移植したchiaki4deck v1.6.0をリリースしていました。タッチ操作に対応したセミコントローラーナビゲート可能な新GUIとしたことなどが変更点です。