wololo.netで、Frostegater氏が『UNO』のexploitをTotal_Noob氏の開発したCEF 6.60 TN-Cへ移植しPS Vita 2.00から2.02で起動するようにしたCEF 6.60 TN-C for Vita OFW 2.02をリリースしたことを伝えていました。日本版には関係ないですが海外版では言語設定が英語になっていない場合にクラッシュするなどのトラブルがあっため、現在は起動時にクラッシュするバグを修正したアップデート版も公開されています。

新たにexplotが公開されたものの、実際にできることは今までの6.60 TNと変わりません。最新ファームウェアでも6.60 TNが利用できるようになったことが特徴だと言えます。

今回修正版公開に合わせ、わざわざ以下の内容がwololo氏により告知されています。

- Frostegater氏がUNO exploitの発見者は自分だけではないことを改めて公表しています。

Frostegater氏は自分で発見したUNO exploitを利用してCEFを移植しただけですが、他にも多くの人がUNO exploitを発見しているため実際の”持ち主”を特定するのは非常に難しい状態だと言えます。

このことはReadmeにも記載してあります。Frostegater氏はクレジットとしてxiaolin氏、zer01ne氏、MaxiExtreme氏の名前を挙げています。

このことはReadmeを最初に読んだ時点で気がついていました。なお、日本でUNO exploitを見つけたという報告は少なくとも私のところには届いていませんでした。

そのReadmeによると、少なくともxiaolin氏、zer01ne氏、MaxiExtreme氏の3人がUNO exploitを発見しており、最初にFrostegater氏の所に発見の一報を入れたのはxiaolin氏であることに言及しています。

特段記載がありませんが、文脈からFrostegater氏は自分が最初に発見し、次にxiaolin氏が続いたという雰囲気を匂わせています。それを書かなかったのは他の発見者に配慮したのでしょう。実際には自分が世界で初めての発見者だと主張するだけの材料がないからだと思います。

ただし、ちょっと揉めただろうと思わせるのが次の一文。

wololo氏が「Frostegater氏がUNO exploitの発見者は自分だけではないと言ってるよ」とわざわざ言っていることからも想像が付く内容です。

- 所有者に黙って公開できないのは十分承知してますが、発見者全員に確認することは困難です。全員が所有者ということはあり得ないので私が全リージョンのファイルを作って公開しました。

これだと、他の発見者からすると寝耳に水で納得しない人が出そうですね。とは言ってもwololo.netに集う今のVitaシーンメンバーは最終的にはまとまるだろうと信じてます。

早々とUNO exploit対策のファームウェア(2.03?)が公開されることを回避すべくソースコード公開は次のファームウェア公開後に予定しているそうです。どんなカーネルexploitだったのかはその時までには明らかになるでしょう。

ちなみにUNO exploitをPSP-1000で起動してみたところ、フリーズしてしまいました。少なくともPS Vitaにしか存在しないカーネルexploitのようです。

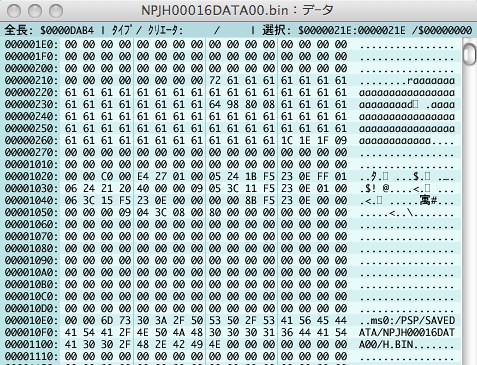

さて、複数の発見者がいるexploitならば簡単に見つかる内容だったのだろうかと思い調べてみたところ、このようなデータになっていました。

試しにアドレスを入れている0x238から4バイトに0x41を、0x26Cから4バイトに0x42をいれてみたところ、バッファーオーバーフローで0x41に書き換わるレジスタが$a0 /$s1 /$s5の3つ存在しただけでした。

Exception - Address load/inst fetch

Thread ID - 0x04590941

Th Name - MAIN_THREAD

Module ID - 0x045B250F

Mod Name - UNO

EPC - 0x08806740

Cause - 0x10000010

BadVAddr - 0x41414441

Status - 0x20088613

zr:0x00000000 at:0xDEADBEEF v0:0xFFFFFFFF v1:0x00000000

a0:0x41414141 a1:0x09FBF9C0 a2:0x00000058 a3:0x00000039

t0:0x00000220 t1:0xFFFFFFFF t2:0x00000000 t3:0x00000000

t4:0x4892BB70 t5:0x00FFFFFF t6:0x08AC0000 t7:0x56000000

s0:0x00000220 s1:0x41414141 s2:0x00000058 s3:0x09FBF9C0

s4:0x00000039 s5:0x41414141 s6:0x09FBF9C0 s7:0x08920000

t8:0x4892BB68 t9:0xDEADBEEF k0:0x09FBFB00 k1:0x00000000

gp:0x08920B30 sp:0x09FBF970 fp:0x00000004 ra:0x088095F0

0x08806730: 0xAFB50024 '$...' - sw $s5, 36($sp)

0x08806734: 0xAFB40020 ' ...' - sw $s4, 32($sp)

0x08806738: 0x10C200F5 '....' - beq $a2, $v0, 0x08806B10

0x0880673C: 0xAFB00010 '....' - sw $s0, 16($sp)

0x08806740: 0x8E220300 '..".' - lw $v0, 768($s1)

0x08806744: 0x2442FFA9 '..B$' - addiu $v0, $v0, -87

0x08806748: 0x2C420005 '..B,' - sltiu $v0, $v0, 5

0x0880674C: 0x10400018 '..@.' - beqz $v0, 0x088067B0

0x08806750: 0x00000000 '....' - nop

0x08806754: 0xAFA00000 '....' - sw $zr, 0($sp)

0x08806758: 0x1E4000BA '..@.' - bgtz $s2, 0x08806A44

0x0880675C: 0x44801000 '...D' - mtc1 $zr, $fcr2

0x08806760: 0xC62102F4 '..!.' - lwc1 $fpr01, 756($s1)

0x08806764: 0x3C020891 '...

普段はこんなに長くdisasmしないのですが、なにこれ状態だったのでやってみました。

最初は何かの判定に使っているっぽい$v0をコントロールするのかとも思いましたが、判定結果で飛ばされる0x088067B0はメモリーダンプしてみましたがセーブデータとは無関係の領域だったので違いました(当然ですが...)。

$a0 /$s1 /$s5とも独立して書き換えはできませんが、この逆アセンブラの領域内でその3つのレジスタは書き変わってしまうので...何がどうなるとああなるのかちょっと分かりませんでした。

時間があったらまた調べてみますが、どうやってこれをexploitにするのか分かる方いたら教えてください。

ちなみに軽くググっただけで同じUNO exploitと思われるものを結構見つけました。日付が過去なので実は結構多くの人が調べてたみたいです。アドレスの違いは日本版と海外版かと思います。みんなexploitじゃないという結論みたいですが。

・wololo.net/talk • View topic - Crash

・wololo.net/talk • View topic - Interesting crash!

・wololo.net/talk • View topic - is my game exploitable?

・wololo.net/talk • View topic - one UserMode exploit in game,But new crash has been found

これはコントロール出来るレジスタに特性のアドレスか何かを書き込む事で$raに書き込めるタイプなはずです。Twitterの方でリプで詳しく書きましたのでそちらの方を見てくださいm(_ _)m