PSX-sceneで、Mathieulh氏がPS3のファームウェア3.73のlv0 bootloaderの復号化に成功していることを伝えていました。

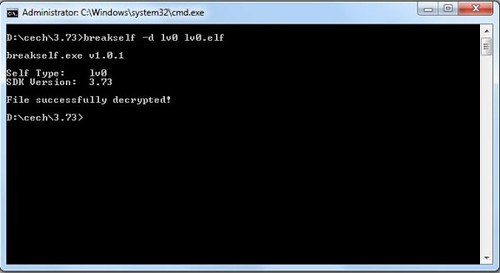

ツイッターでMathieulh氏がまずこのスクリーンショットを公開しました。

スクリーンショットは、breakself.exeというコマンドラインアプリケーションで3.73ファームウェアのlv0.elfと言うファイル、つまり3.73のlv0復号化に成功したことを証明しています。

また、What’s taking you so long ? (何でそんなに時間がかかってるの?)と述べ、metldr Exploitを使いmetldrをダンプするまでのチュートリアルをわざわざ公開したのに未だに進展がないPS3シーンに対し「自分からkeyやダンプファイルを公開する気はないし、どうすればできるのかも言うつもりはない。君達の番だよ。」とのコメントを残しています。

以前からそうですが、QA Flagの時のようにポイントとなりそうな事象があるとMathieulh氏はPS3シーンに対しそのヒントを与え、他のハッカーの奮闘に期待するような行動をとっています。

Geohot氏がソニーに訴えられたことから自らに同じ法的措置が及ぶことを危惧していることと、有能なハッカーを輩出したいという2つの目的があると思われますが、いずれにせよ過去の例からMathieulh氏自身が何らかの直接的成果を公開する可能性はゼロだと思います。

しかしmetldr Exploitにより最終的にlv0を復号化できる結果を示したことで、少なくとも結果が必ず付いてくることを知らしめしたと言えます。

一方、奮闘を期待されたPS3シーンにも動きがあったようです。

PS3NEWSで、xx404xx氏がリークされたSCE公式文書などの資料を元にハッキングを進め、PS3のMetldrと本体毎に異なるPer Console Key0を公開したことを伝えていました。

xx404xx氏はかなり理解が進んでいるようで、Mathieulh氏が3.73のlv0 bootloaderの復号化に成功したことも本物だよと断言しています。

またEID(metldrデータ) Rootkeyをlv2patcher経由で読み込みダンプするPS3 EID Rootkey DumperとEIDを復号化するスクリプトEID Decrypter Script、復号化するための情報も合わせて公開しています。

まだ今は一般ユーザーレベルで利用価値のあるものではないため個人的には今の状況を具体的に説明できませんが、3.55の頃のPS3シーンが再び3.72で繰り返されることは想像に難くありません。

Mathieulh氏のPS3 Metldr exploit流出を転機にまたPS3シーンが動き出したようです。